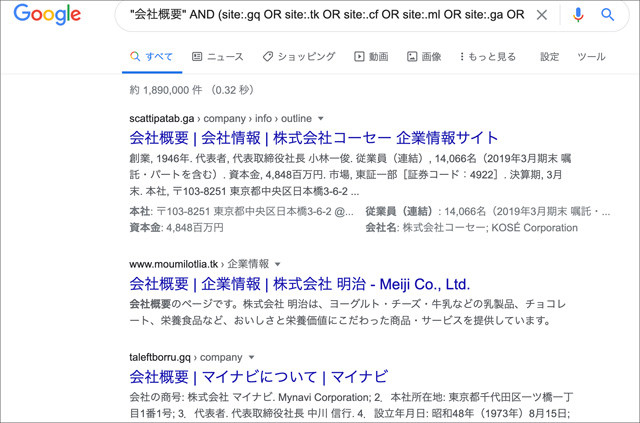

【企業名】や【会社概要】、【.tk、.ml、.ga、.cf、.gq】で関連検索すると偽サイトが大量に表示される(現在はページ自体には接続不可)

【企業名】や【会社概要】、【.tk、.ml、.ga、.cf、.gq】で関連検索すると偽サイトが大量に表示される(現在はページ自体には接続不可)

5月10日頃から報告が相次いだ偽サイトの大量発生。首相官邸をはじめとする省庁、神戸市や横浜市などの自治体、さらに銀行や自動車メーカーなど大企業を中心に出現した偽サイト数は1000以上。共通の特徴として、どれもURLの末尾が【.tk、.ml、.ga、.cf、.gq】の5種類のドメインのいずれかを使用していた。

さらに、本物のサイトと比較して更新される時間に最大半日ほどの誤差はあるが、表示される内容は完全に一致。過去に例を見ない「本物を完全にコピーした内容の偽サイト」となっているのも特徴だ。

これらの偽サイト、現在は接続・表示が不可となっているが、いったいなんの目的で大量に出現したのか? ITジャーナリストの三上洋氏はこう指摘する。

「正直、立ち上げられた目的は不明です。通常の偽サイトの場合はフィッシングメールの誘導ありきで、フィッシングメールから偽サイトへ誘導し、IDやパスワードを入力させ、それらを回収するのが目的です。

場合によっては【個人情報の再登録が必要です】と、住所や電話番号も取ります。しかし、今回の偽サイトではこれらのアクションがまったくありませんでした」

三上氏の調査では、今回の偽サイトにはユーザーのデータを抜き取るシステムやウイルス攻撃も確認できなかったという。このほかに、大量発生した偽サイトに共通する特徴はあったのだろうか?

「すべての偽サイトが『クラウドフレア』というオンラインサービスを利用して制作されていました。クラウドフレア自体は個人や企業も利用する大手のサービスで、違法性はまったくありません。それこそ現在、偽サイトが表示できなくなったのは、クラウドフレアがしっかりと対処したからでしょう。

一方で、偽サイトに共通する5種類のドメインは無料で取得できるものでした。近年のフィッシング詐欺に利用される偽サイトは、URLの末尾に【.jp、.com】などの有料ドメインを取得して"本物感"を偽装するのがトレンド。それをしなかったということは、今回は今後行なわれる大規模なフィッシング詐欺の準備、テスト段階であった可能性も考えられます」

これまでこの偽サイトによる被害は確認されていないが、再びこのような事件が発生した場合、ユーザーや企業はどのような行動を取ればいいのだろうか。

「偽サイトは結局フィッシング詐欺にひもづけられるので、ユーザー側の対処の基本はこれまでと変わりません。【知らない送信者からのメールは開かない】。特に知らない電話番号から送信されてくる【リンク付きのSMS】には要注意です。

また、偽サイトを制作された企業は、『一般社団法人JPCERT コーディネーションセンター』というオンラインセキュリティの相談窓口や、このようなケースの削除依頼を行なっている団体に連絡することをオススメします」

コロナ禍に大量発生した不気味な偽サイト。今後の給付金の申請・受け取りの際も注意していきたい。